Продукция

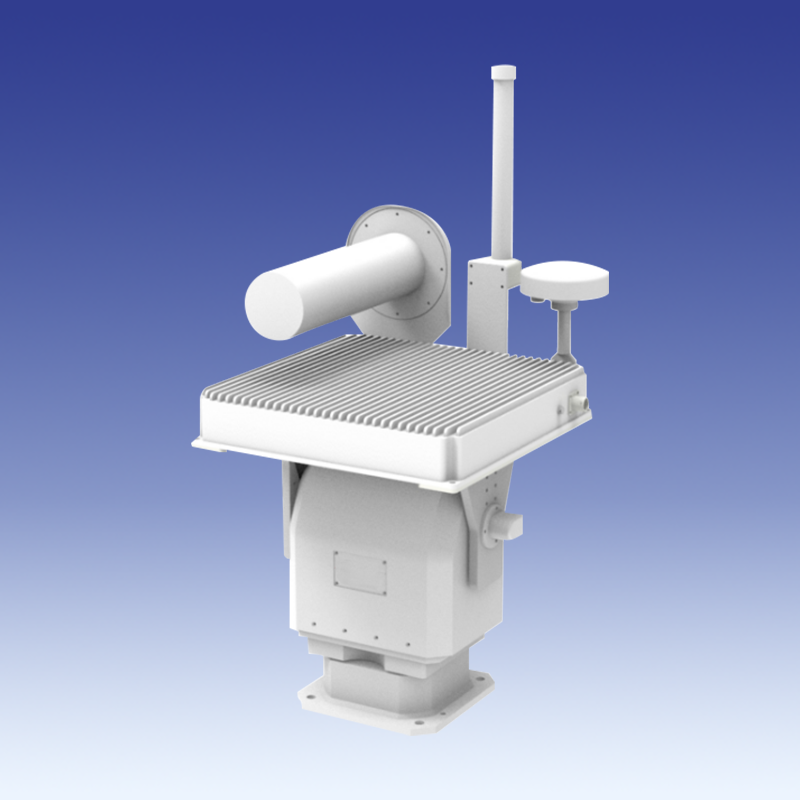

Беспроводной детектор цифрового протокола для защиты от подслушивания

Это детектор защиты от прослушивания цифрового протокола, запущенный для китайской системы мобильной связи.

Описание

Маркет

Беспроводной детектор цифровой подслушивания

1 Особенности продукции

Это детектор защиты от прослушивания цифрового протокола, запущенный для китайской системы мобильной связи.Точное обнаружение на основе рук. Модульный монитор для передачи сигналов, коммерческий монитор для предотвращения обнаружения на основе передачи сигналов CDMA, 3G / 4G / беспроводная камера для точного обнаружения игл, быстрое устранение угрозы.На телефоне Троянский конь работает в фоновом режиме, а псевдобазовая станция удаленно активирует поведение прослушивания телефона Майка точно отображается.6 Протокол канала классифицирует обнаружение, всесторонняя защита от скрытых опасностей, вызванных различными утечками мобильных телефонов.

2 Сценарии применения

Применяется к военным, экзаменационным комнатам, больницам, зрительным залам, правительственным органам, конференц - залам финансовых учреждений и другим закрытым секретным секретным местам.

Различные конференц - залы, зрительные залы, суды, библиотеки, экзаменационные комнаты, школы, кинотеатры, оперные театры;

АЗС, газозаправочные станции, нефтегазовые месторождения, нефтегазохранилища;

Учреждения, тюрьмы, общественная безопасность, командная система и все другие места, где использование мобильных средств связи запрещено.

Ежедневные гарантии или временные проверки.

Способ использования: портативный или долгосрочный.

3 Рабочие параметры

| Показатель | Технические параметры и требования |

| Режим оповещения | Вибрационный экран звука |

| Принцип работы | Независимый 6 - канальный протокол одновременного отслеживания цифровой беспроводной передачи точно идентифицирует сигналы CDMA с беспроводным цифровым детектором антиподслушивания, 10 - сегментным дисплеем интенсивности, точным определением типа и интенсивности источника передачи RF, с поддержкой новейшего протокола мобильного телефона 4G (TDD.FDD).Полная защита от утечки информации с мобильных телефонов, вызванной вредоносными программами для мобильных телефонов.В то же время точно определить, был ли он незаконно активирован в фоновом режиме. |

4 Настройка

Контейнер, главный компьютер.